Malware aus der Vergangenheit sagt nochmals Hallo

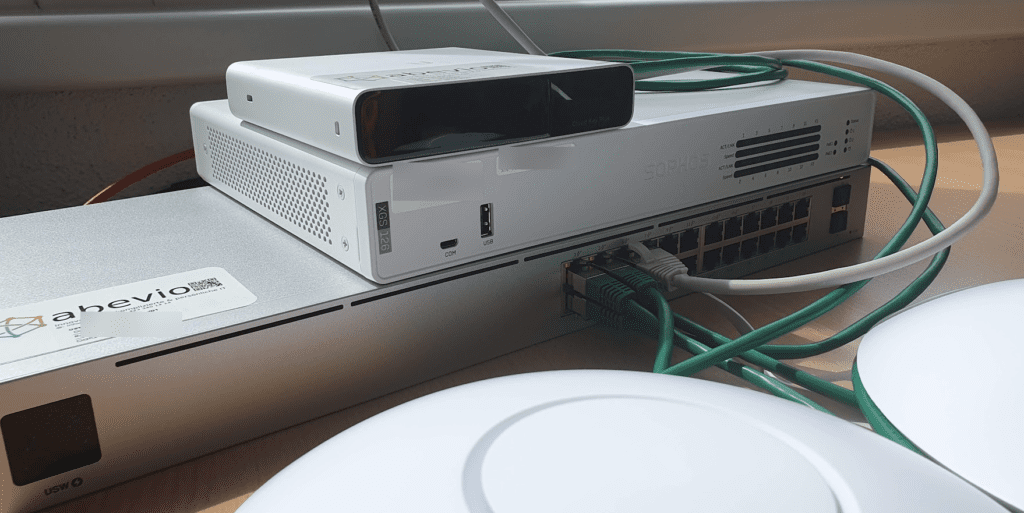

Wir durften bei einem Neukunden das Netzwerk (Firewall, Switch und AccessPoint) auffrischen.

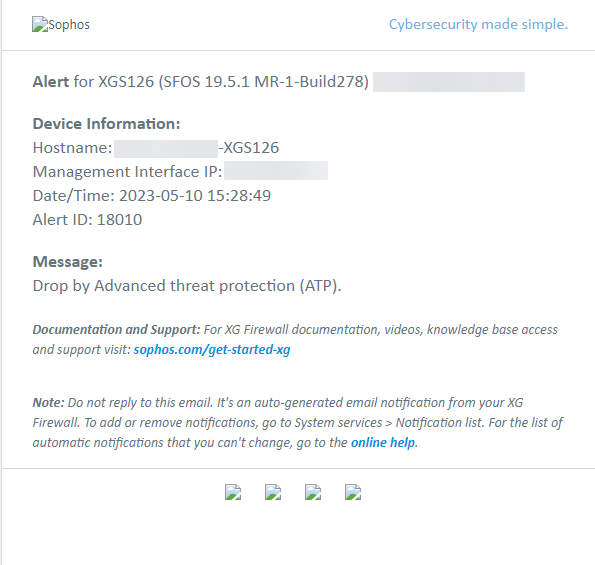

Kurz nachdem alles installiert war kam der erste Alert der Firewall. Die Advanced Threat Protection hat eine Netzwerkverbindung unterbrochen.

Beim Kunden lief alles normal, darum untersuchten wir den Alert im Log Viewer. Zwei DNS Abfragen vom internen AD DS Server wurden gedroppt. Auffallend war auch, dass die Abfragen immer zu den gleichen Zeiten ausgeführt wurden.

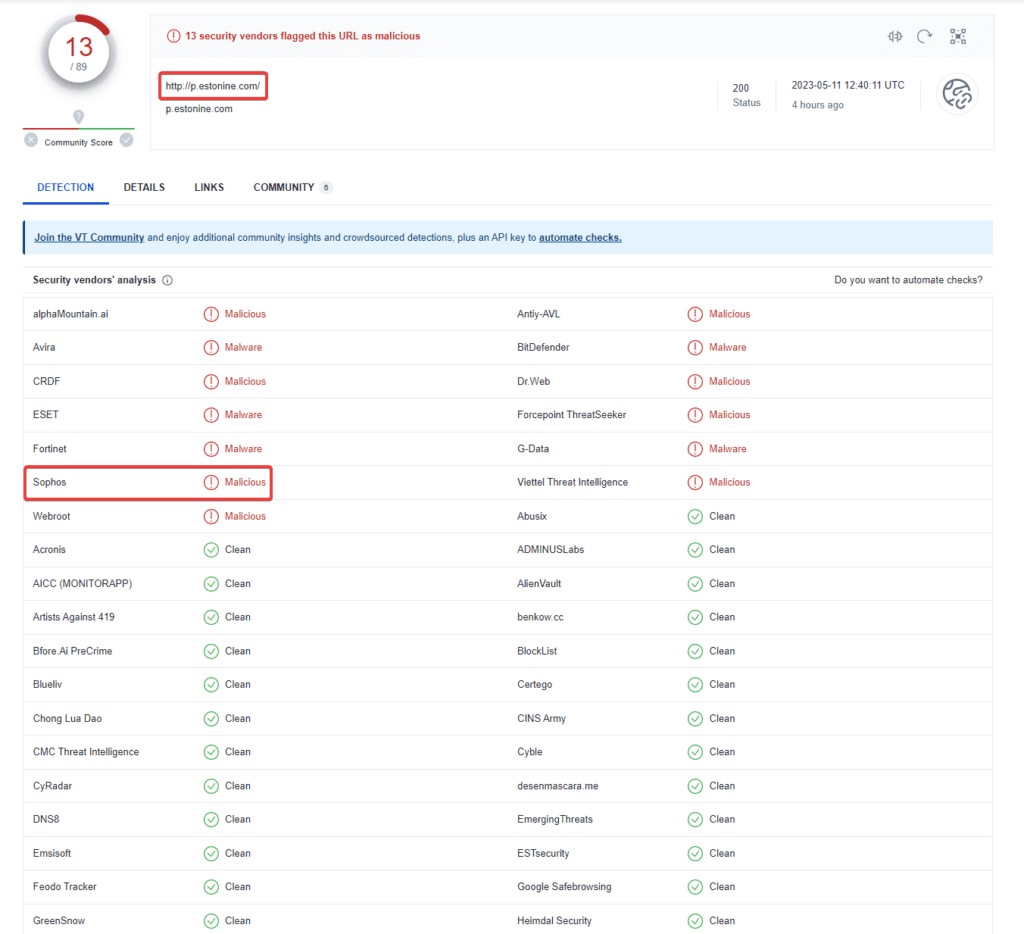

Um mehr Infos zu bekommen ist VirusTotal ein guter Anfang. Die URLs wurden von verschiedenen Cyber Security Anbietern als Malware identifiziert.

Wenn man die URLs googelt kommen viele Blogbeiträge zum Hafnium Vorfall über den wir in diesem Blogbeitrag berichteten.

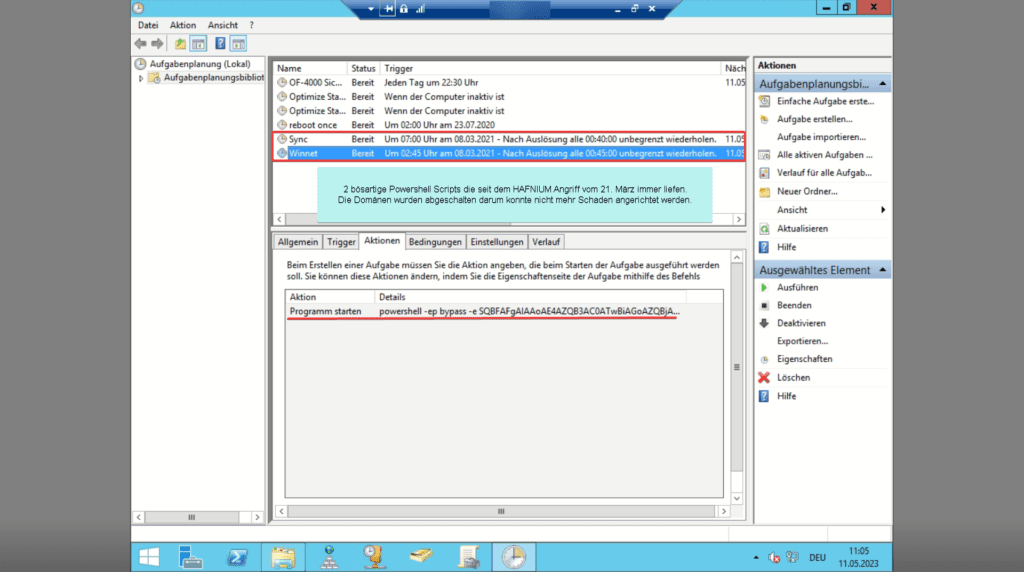

Nun war klar, dass der Kunde damals vom HAFNIUM Angriff auf die Exchange Server betroffen waren. Der Exchange wurde damals vom vorherigen Dienstleister aus dem Backup wiederhergestellt, die anderen Server aber nicht auf Auffälligkeiten überprüft. Auf den anderen Server waren in der Aufgabenplanung zwei Tasks, welche immer wieder liefen. Es handelt sich um ein Powershell Command, welcher zusätzliche Schadsoftware herunterladen sollte. Die bösartigen Domänen wurden damals offline genommen und es konnte kein weiterer Schaden angerichtet werden.

Die Aufgaben wurden gelöscht und die Server vollständig überprüft.

Der Exchange Server wurde zu einem früheren Zeitpunkt schon durch Exchange Online abgelöst.